0x00 前言

mini-lctf是我们校内的一个小型ctf比赛,在2016年12月初持续一周……

对,大家都注意到了现在马上到2月了233333,新年快乐~

嗯,因为当时这题并没有做出来

马格鸡虽然我太菜然而还是ak了入门级的mobile和re,还排名第五(因为dalao们都是出题人23333)

然而因为我单挑没有带学弟玩居然不给我奖品,好气啊!

赛后wp里re和mobile我还是写的比较详细的,然而这时回老家过年没网,迟点改改结合出题人wp再发

0x01 题目分析

赛后补做这题,Forensics500,500分学到的真不是一般的多啊= =

信息只有一张图片,就先瞎搞一波

二进制看不到东西,调各种对比度之类的也看不到

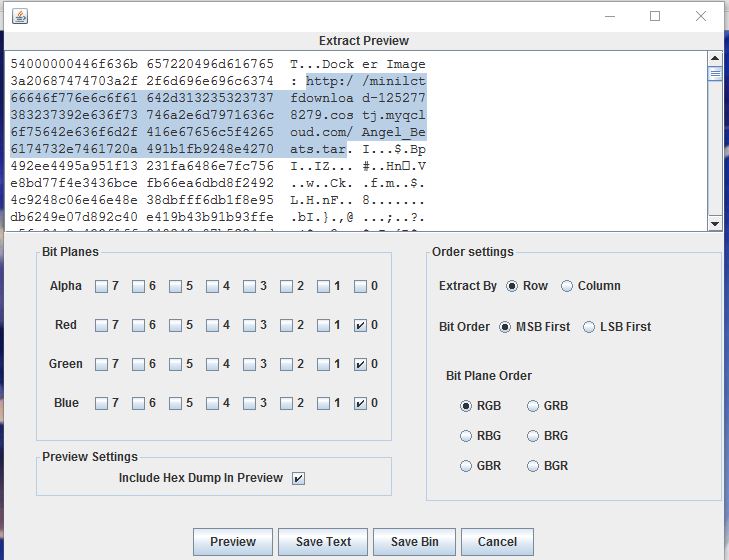

用Stegsolve瞎搞一下,会发现在最低位隐藏了个链接

然后下了一个700+MB的压缩包……

压缩包里有一个.dockerenv的文件,所以其实这是一个docker镜像(我也是看wp才懂的,捂脸痛哭)

嗯,然后我看了一波docker才能做下去。。。

有关docker的介绍请自行搜索233333,或等待一下我下一篇通俗的介绍233333

0x02 瞎折腾docker找flag

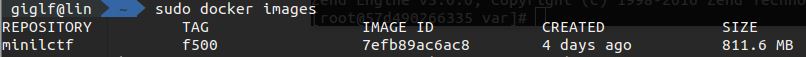

嗯,我在我Ubuntu中配好了docker的环境,然后用

docker import Angel_Beats.tar minilctf:f500

导入镜像

通过

docker run -t -i minilctf:f500 /bin/bash

通过bash操作系统

在home目录中看到flag文件

内容J1tVVOxbNhkyQTuScJMqhg==

然而base64解码出来是乱码= =

继续探索

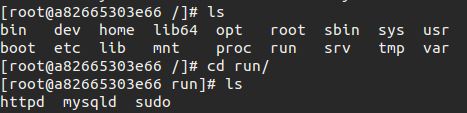

在系统中看到有这么几个可执行程序

mysql数据库带密码进不去,运行httpd后发现挂了个博客

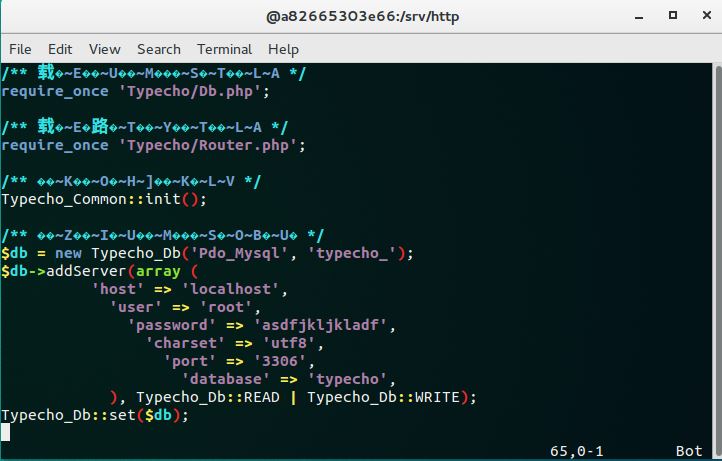

在配置文件/etc/httpd/conf/httpd.conf中看到网站的目录为/srv/http/

从配置文件中可以看到数据库root的密码

username: root

password:asdfjkljkladf

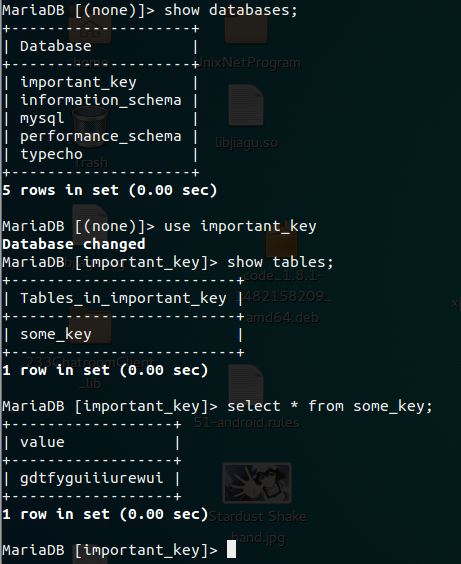

在数据库看到这个key

这个应该就是密钥了,猜测AES加密(其实常见的AES、DES啥的都试试就能解出了)

最普通的ECB方式

结合开头的flag,解出

,Y0ur-Be2ts!}

……

次奥,这才只有一半的flag

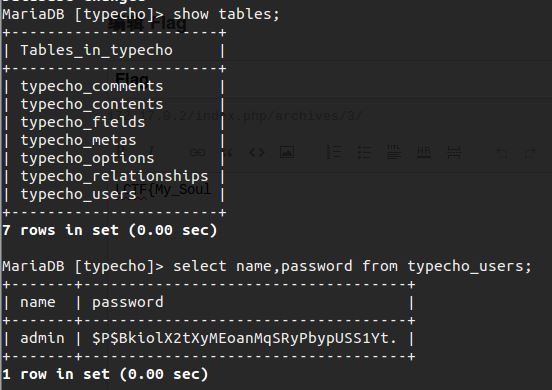

继续看数据库

看到只有admin一个用户

这个hash没怎么了解过,搜了一波还不太懂

然后wp说可以是弱口令攻击

username: admin

password: admin888

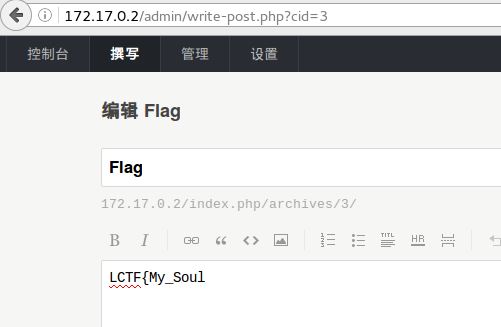

于是登陆进去后搜寻一波能看到一篇私密的文章flag!!!

组合起来得到flag

LCTF{My_Soul,Y0ur-Be2ts!}